這個弱點主要是先確認頁面是並是「機敏資訊」,再來就是確認機敏資訊存取的權限,故攻擊者可透過網址直接存取,簡單就是說各種證頁面的繞過。

不作死就不會死,不把機敏資訊放在外頭,就沒這事兒。

不過,可能受限於功能,而沒辦法達成 XDDDDD

正確的心態要假設今天利用這個弱點的人是自己人,

可能是離職的同事或是不小心掉 USB 在廁所的工程師(?)

幾項建議:

我們在查詢銀行餘額的時候,可以查詢自己的餘額,

但在 URL 後改 UserID 就有機會看到其他人的餘額(!

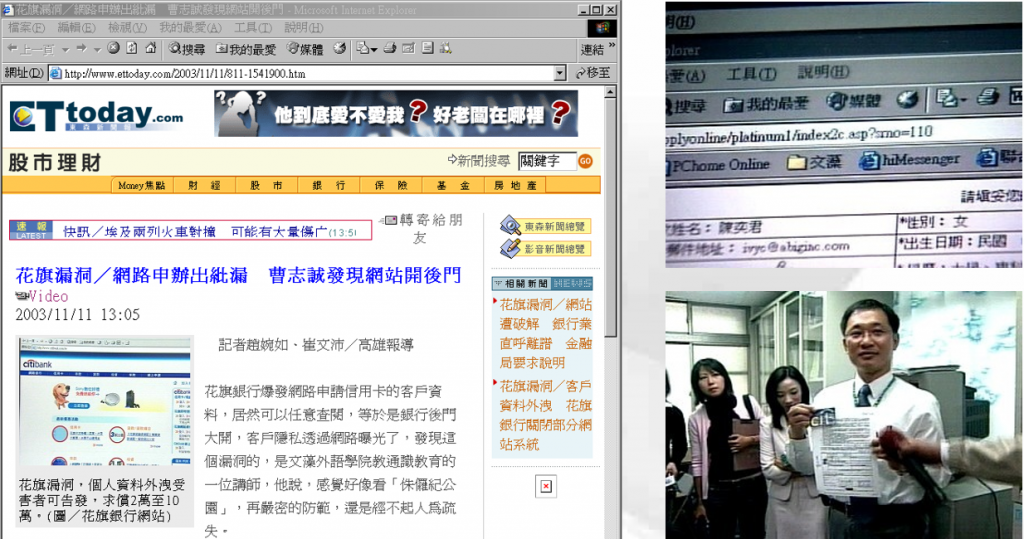

曾經的歷史新聞,現在已經撈不到囉,簡單擷個案例圖:

之前在幫客戶看報告的時候,有看到這個弱點 1x 萬筆…

不過,令人驚訝的是,這個弱點不僅僅只是靜態頁面而已,為什麼會有那麼多的弱點呢?

後來我們討論完,可能是掃瞄工具提醒您有這樣的弱點要處理,但它頁面中並非公開頁面,

或是用於非機敏資訊,那麼這個弱點,就可以自行斟酌了 XDDDDD

//員工旅行中,先發個初版應應急 XDDDD